Esta página será actualizada todos los días.

Esta página será actualizada todos los días.

Reunimos a expertos, empresas y profesionales para compartir estrategias reales que fortalecen la defensa digital y marcan un nuevo comienzo frente al ransomware, en nuestra jornada de capacitación técnica.

Nació en Venezuela

Llegó a Bogotá y Medellín

Y hoy está transformando la ciberseguridad a nivel internacional

Hace 9 años, tomamos una decisión que cambiaría la forma en que se comparte el conocimiento en ciberseguridad: crear un espacio gratuito, técnico y sin filtros, donde los ingenieros pudieran aprender de ataques reales, probar herramientas, y compartir estrategias que funcionan en el campo de batalla digital.

Así nació The End of Ransomware, un evento que comenzó como un encuentro entre colegas y hoy se ha convertido en una referencia en formación técnica en ciberseguridad en toda Latinoamérica.

-

Pensando en la experiencia de nuestros clientes

-

Realizamos sesiones de capacitación 100% técnicas y prácticas

-

Acreditamos la participación de los asistentes al evento

-

Con profesionales, líderes y directivos de ciberseguridad en toda la región

-

Organizamos concursos para ganar desde Televisores 53” pulgadas hasta premios sorpresas

-

Celebramos el éxito de la capacitación con una copa de champagne

Nuestros Ponentes Nacionales e Internacionales

-

Sergio Maestre

CEO Grupo Maestre

Dedicado a transformar la seguridad digital de un centro de costos reactivo a un habilitador estratégico del negocio. Como fundador de Corporación Maestre, su rol se centra en la estrategia de negocio y la seguridad avanzada para clientes corporativos en América Latina y Estados Unidos.

-

Yessika Salazar

Gerente TI Grupo Maestre

-

Yelifer Roballos

Ingeniero de Implementación y Soporte. Especialista en Gestión de Vulnerabilidades

Su misión es identificar, evaluar, priorizar y gestionar las debilidades de seguridad (vulnerabilidades) presentes en los sistemas, redes, aplicaciones y activos de hardware y software de una organización.

-

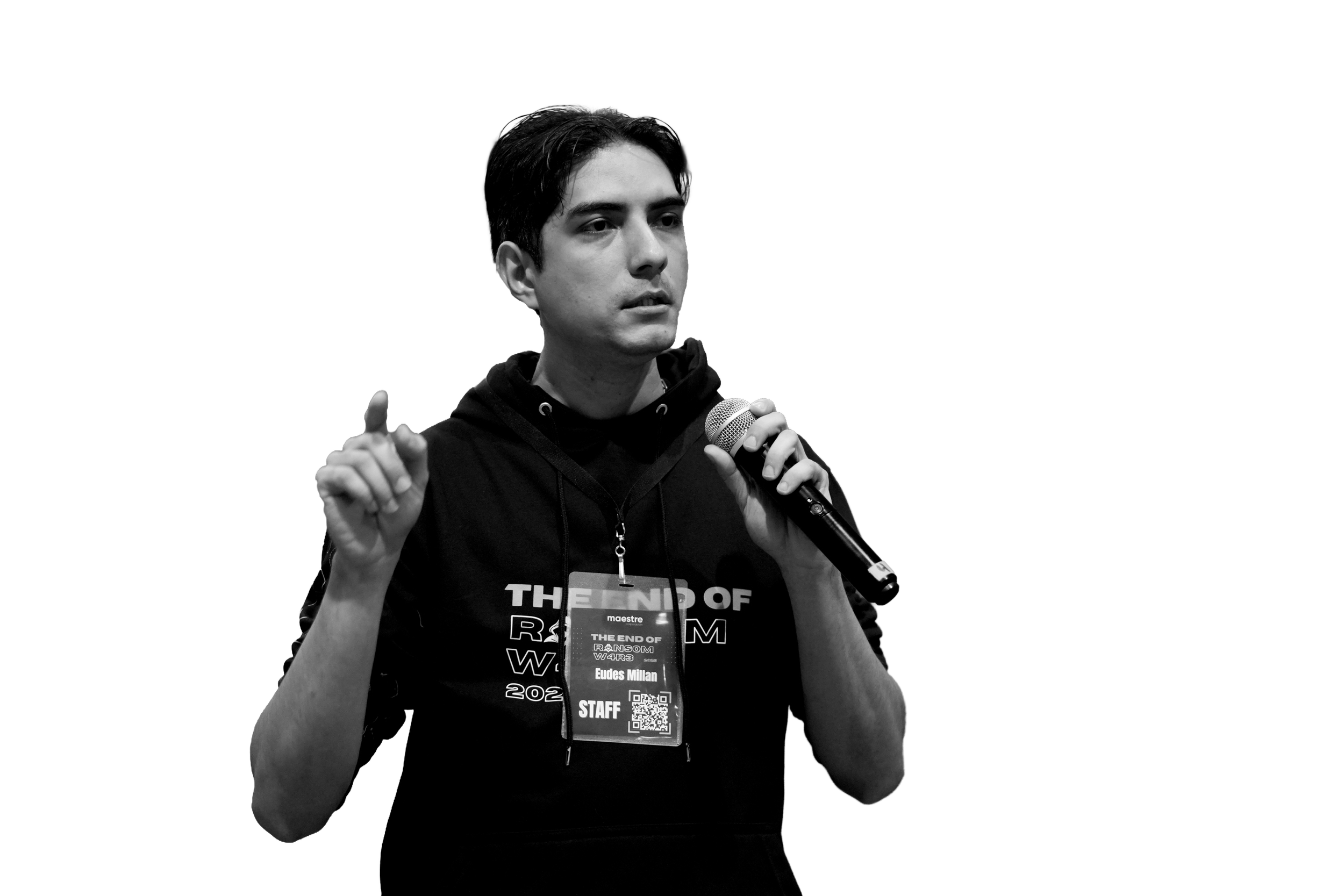

Eudes Millan

Ingeniero de Implementación y Soporte. Especialista en Sophos Firewall

Dedicado a forjar defensas digitales robustas. Su principal objetivo es traducir los desafíos técnicos de la ciberseguridad en soluciones estratégicas que protegen el valor y aseguran la continuidad del negocio.

-

Jeofrey Sulbaran

Ingeniero de Implementación y Soporte. Especialista en Sophos Endpoint

Con la misión de convertir la complejidad de las amenazas digitales en tranquilidad y continuidad para las empresas. Su enfoque no se limita al soporte, sino al diseño e implementación de defensas digitales robustas que protegen los activos más críticos.

-

Maicol Tuarez

Ingeniero de Implementación y Soporte. Especialista en Sophos Firewall

Experto en la fortificación de redes y gestión de amenazas. Su enfoque es minimizar la superficie de ataque y asegurar la integridad de los datos a través de una administración técnica rigurosa y un monitoreo constante.

-

Camila Salamanca

Gerente de Cuentas

-

Sebástian Arismendi

Ingeniero de Implementación y Soporte Especialista en Sophos Endpoint

Su objetivo es desplegar soluciones que garanticen la integridad de los datos sin sacrificar la agilidad del negocio. Su experticia no se limita a mantener sistemas, sino a diseñar implementaciones estratégicas que anticipan vulnerabilidades y neutralizan amenazas en el origen, convirtiendo cada dispositivo en un activo seguro y resiliente ante un panorama de amenazas en constante evolución.

-

Cesar Lozada

Ingeniero de Implementación y Soporte Especialista en Firewall

Comprometido Con La Creación De Entornos Digitales Seguros Y Resilientes. Su Enfoque Se Centra En El Despliegue Preciso De Barreras De Seguridad Y Firewalls, Transformando Las Complejidades Técnicas En Una Operatividad Fluida.

-

Juan Boyer

Ingeniero de Implementación y Soporte Especialista en SecPod

-

Fabrica Invitada - Gurucul

Especialistas en NextGen SIEM y ciberseguridad

-

Fábrica invitada - Allied Telesis

Especialistas en redes inteligentes y conectividad

-

Fábrica Invitada - Sophos

Endpoints, Redes, Nube y Correo electrónico

Analizaremos un caso real de una institución financiera en Colombia que redujo su superficie de ataque en un 90% enfocándose en las vulnerabilidades críticas contextualizadas, en lugar de intentar parchear todo.

Descubriremos cómo la priorización basada en IA considera factores como la disponibilidad de exploits públicos, la criticidad del activo, y la exposición real a Internet.

El workshop incluirá una demostración práctica de cómo configurar políticas de escaneo continuo, interpretar los resultados priorizados, y aplicar parches de forma automatizada sin afectar la operación del negocio. Compartiremos errores comunes que hemos observado en implementaciones en la región y cómo evitarlos

Finalmente, discutiremos casos adicionales de México y Guatemala donde la gestión efectiva de vulnerabilidades previno ataques de ransomware que explotaban vulnerabilidades conocidas pero no parcheadas.

Los asistentes saldrán con una comprensión clara de cómo transformar la gestión de vulnerabilidades de una tarea abrumadora a un proceso estratégico y manejable.

Ingeniera Yelifer Roballos

La batalla por el endpoint ha escalado. La nueva generación de ataques se dirige directamente al nivel más fundamental del sistema operativo: el Kernel (Ring 0). Esto sucede cuando el atacante explota vulnerabilidades en drivers legítimos para ganar control absoluto, dándole los 'privilegios de Dios' para ejecutar herramientas como EDRKillShifter y apagar sus defensas desde el nivel más profundo.

Si su EDR opera solo en modo usuario, está operando sin protección propia. Demostraremos por qué nuestra Protección Contra Manipulaciones es superior: se implementa como un driver de kernel (SophosED.sys) que intercepta las llamadas de terminación de procesos antes de que el ataque pueda ejecutarse, bloqueando la acción del EDR-Killer en el momento crítico.

CEO Sergio Maestre

Ingeniero Jeofrey sulbaran

La funcionalidad Time-of-Click es revolucionaria: en lugar de sólo analizar URLs cuando llega el correo, Sophos re-escribe las URLs y las analiza en tiempo real cuando el usuario hace clic. Esto protege contra ataques donde enlaces legítimos son comprometidos después de que el correo fue entregado.

Compartiremos casos de El Salvador donde el cumplimiento normativo requiere protección avanzada de correo electrónico. Los asistentes aprenderán a configurar políticas efectivas, analizar correos en cuarentena, y educar a los usuarios sobre amenazas de phishing, cerrando efectivamente la "autopista del ransomware".

Ingeniero Jeofrey sulbaran

Presentaremos un caso impactante de una institución financiera en México donde Gurucul UEBA detectó una amenaza interna que estaba exfiltrando datos lentamente. El SIEM tradicional no generaba alertas porque cada acción individual parecía normal, pero el patrón agregado era altamente sospechoso. La IA de Gurucul identificó la anomalía y previno una fuga de datos masiva.

SOAR (Security Orchestration, Automation and Response) será demostrado con playbooks que automatizan la respuesta a incidentes comunes. Mostraremos cómo un playbook puede automáticamente enriquecer una alerta de phishing, bloquear al remitente, poner en cuarentena el correo en todos los buzones, y notificar al equipo de seguridad, todo en segundos.

El SIEM de nueva generación de Gurucul va más allá de la simple agregación de logs. Demostraremos capacidades de búsqueda avanzada y correlación de eventos que permiten a los analistas realizar investigaciones profundas y threat hunting proactivo.

Javier Hernandez

Exploraremos el concepto crítico de backups inmutables que no pueden ser modificados, eliminados o cifrados, ni siquiera por un administrador con credenciales comprometidas. Esta tecnología es la defensa definitiva contra ransomware moderno que busca activamente destruir backups.

La Recuperación Instantánea de Unitrends permite arrancar máquinas virtuales directamente desde el backup en minutos, no horas. Esto reduce dramáticamente el RTO (Recovery Time Objective), permitiendo que las operaciones críticas continúen mientras se realiza una restauración completa en segundo plano.

Las Pruebas de Recuperación Automatizadas (Recovery Assurance) garantizan que los backups realmente funcionarán cuando se necesiten. Muchas organizaciones descubren que sus backups están corruptos solo cuando intentan recuperarse de un desastre. Los asistentes aprenderán que el backup es inversión, no gasto.

Gerente de Cuentas Camila Salamanca

Las alertas en tiempo real son críticas. Cuando se encuentran credenciales comprometidas, cada minuto cuenta. DarkWeb ID notifica inmediatamente, proporcionando detalles sobre dónde se encontró la información, qué datos específicos fueron expuestos, y la fuente probable de la brecha.

Los informes detallados incluyen contexto sobre la brecha de datos, información adicional expuesta (teléfonos, direcciones), y recomendaciones específicas de remediación. Esta inteligencia permite a las organizaciones no solo responder reactivamente, sino también identificar patrones de exposición y mejorar sus defensas.

La integración con sistemas de ticketing y SIEM asegura que las alertas lleguen rápidamente a las personas correctas. Compartiremos casos de empresas de e-commerce en México que monitorean no solo credenciales de empleados, sino también de clientes. Los asistentes aprenderán a convertir la inteligencia de la Dark Web en acción preventiva efectiva.

Gerente de Ingeniería Yessika Salazar

Ingeniero Eudes Millan

Fernando Arias

Exploraremos cómo la gestión centralizada de switches simplifica la administración de redes complejas. La configuración de VLANs para diferentes tipos de dispositivos (corporativos, IoT, invitados, servidores) será demostrada en vivo, mostrando cómo cada segmento tiene políticas de acceso específicas controladas por el firewall.

Miguel Angel Santos

Avenida Venezuela, Con Calle Mohedano, Caracas 1060, Distrito Capital