QUIC: El protocolo que pone en riesgo nuestras redes

Este último mes he recibido de parte de nuestros clientes preguntas acerca de este protocolo QUIC, ¿Qué hace? ¿Debemos utilizarlo o bloquearlo? ¿Cuándo se usa? ¿Cómo se registra, analiza y/o filtra el protocolo QUIC (IETF) en la red?, etc, etc, etc.

En este blog post vamos a revisar de forma sencilla y no muy técnica las características más importantes de este protocolo que promete mucho para el futuro del Internet, ya que se estima, o para eso están trabajando los ingenieros, que este protocolo reemplace a TCP y TLS en la WEB. Dicho esto, manos a la obra!!!

¿Qué es QUIC (IETF)?

Lo primero es aclarar que vamos a hablar de QUIC que está siendo estandarizado y reescrito por la IETF (Internet Engineering Task Force) y no de gQUIC que fue el protocolo original desarrollado por Google.

Ya en este momento QUIC ha cambiado tanto con respecto al original que se puede decir que son dos protocolos distintos.

QUIC o Quick UDP Internet Connections es un protocolo de red cifrado que trabaja en la capa de transporte (4), todavía experimental, desarrollado básicamente para agilizar el acceso web, hacerlo más eficiente y seguro, controlando la congestión y disminuyendo la latencia en la comunicación. Por defecto está habilitado en Google Chrome.

Microsoft Edge, Firefox y Opera también lo soportan.

Multiplexing

La primera mejora del protocolo es que utiliza conexiones multiplexadas HTTP/2 sobre UDP y no sobre TCP, esto agiliza la comunicación con aplicaciones web. Excelente!!!

Estabilización de la conexión

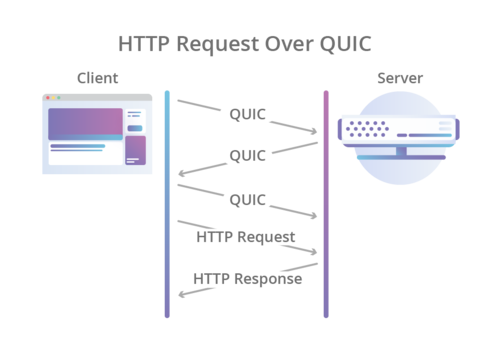

Otra mejora es la disminución de los handshakes necesarios para inicializar la comunicación. Como se muestra en la siguientes imágenes.

Seguridad

Además de la velocidad, este protocolo es seguro por defecto ya que maneja TLS permanentemente para cifrar los datos.

Control de Congestión

QUIC utiliza un flexible control de congestión que genera más información de la implementación de TCP.

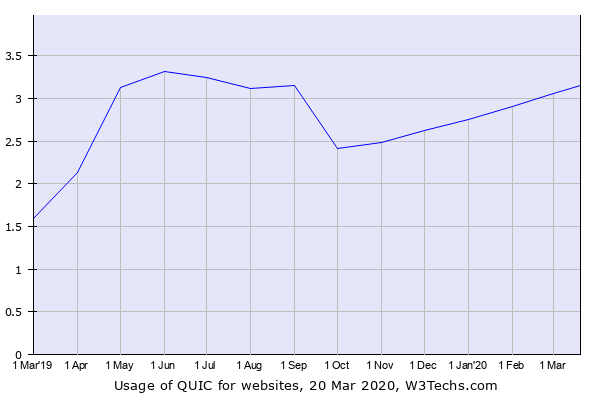

Este protocolo ya está siendo utilizado activamente por todas las aplicaciones de Google como Google Search, Youtube, Gmail y Drive. Según W3tech.com el protocolo QUIC es utilizado por el 3.1% de los websites en el mundo, nada despreciable en este momento pero su adopción también ha venido creciendo poco a poco, ya otras marcas como Facebook están utilizando este protocolo.

Problemas en la seguridad de la red con el protocolo QUIC

El dolor de cabeza con QUIC es que al ser un protocolo experimental, está todavía en desarrollo, lo están reescribiendo constantemente y no es soportado totalmente por los appliances de seguridad, por ende estos dispositivos tendrán problemas a la hora de registrar ese tráfico correctamente, emitir reportes avanzados, filtrarlo, etc. Y esto crea un gran hueco de seguridad en muchas organizaciones.

Algunos dispositivos de seguridad perimetral pueden bloquearlo o permitirlo pero no pueden tratarlo de la misma forma en que se tratan a los paquetes HTTP y HTTPS, recuerda que es básicamente un paquete UDP, por ejemplo: este tráfico no va a ser revisado por todos los módulos como Web Filtering, Content Filtering, Deep Packet Inspection, Sandboxing, Malware Scanning y reportes avanzados. En este caso el dispositivo de seguridad perimetral no reconoce el tráfico QUIC como tráfico WEB, ve un paquete genérico UDP en el registro del módulo firewall y en la mayoría de los casos tendrá problemas para determinar a qué página web se realizó la conexión, en qué categoría está esa página, aplicar Traffic Shaping y por supuesto no puede bloquear el acceso a la página web por usuario, por IP o por mac address, dependiendo del método que esté utilizando el dispositivo.

Laboratorio

Revisemos cómo se verían estos dos casos en los logs del firewall y del web filtering. Para esta prueba tomamos una máquina virtual con Linux Ubuntu V19.04 y le instalamos Google Chrome. El firewall también es una máquina virtual (VirtualBox) con Sophos XG versión 17.5.10 MR10. En este ejercicio intentamos desde el equipo Ubuntu acceder a varias páginas de Google.

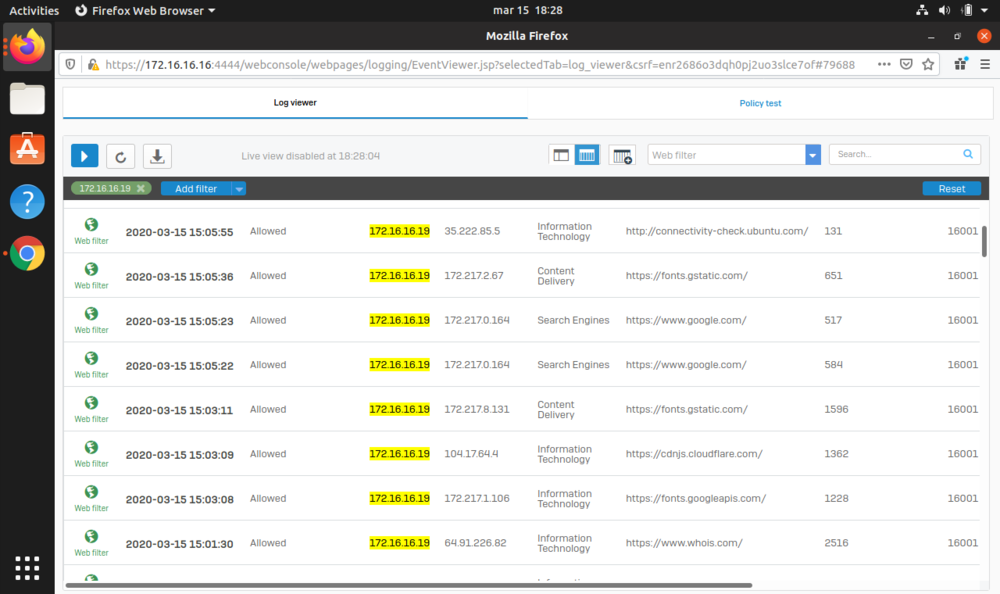

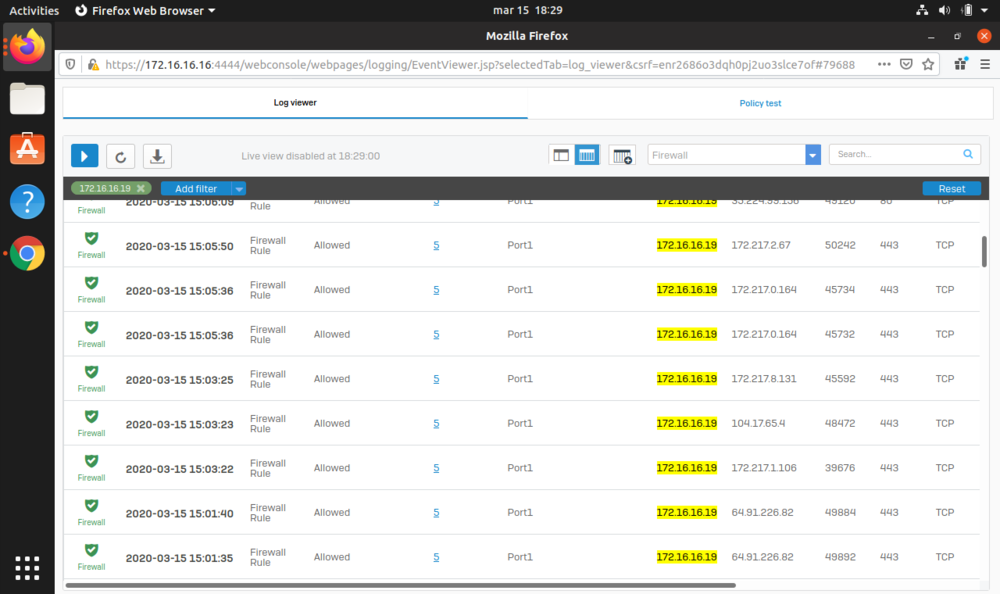

Caso 1 HTTP - HTTPS

En la imágen 6 se detalla el log de tráfico Web TCP (Http - Https), fíjate que se registra perfectamente la página https://www.google.com y su categoría Search Engines en el período de tiempo entre las 15:03 y 15:05.

En la imagen 7 tomada del log del firewall se evidencian los registros a través del puerto 443 TCP. Esto es lo normal y como debería ser.